Войти

- Ru

- En

Закрыть

Еще нет amoCRM?

- Блог о продажах

- Блог о продажах

- API и виджеты

- API и виджеты

- Партнеры

- Партнеры

- Наши контакты

-

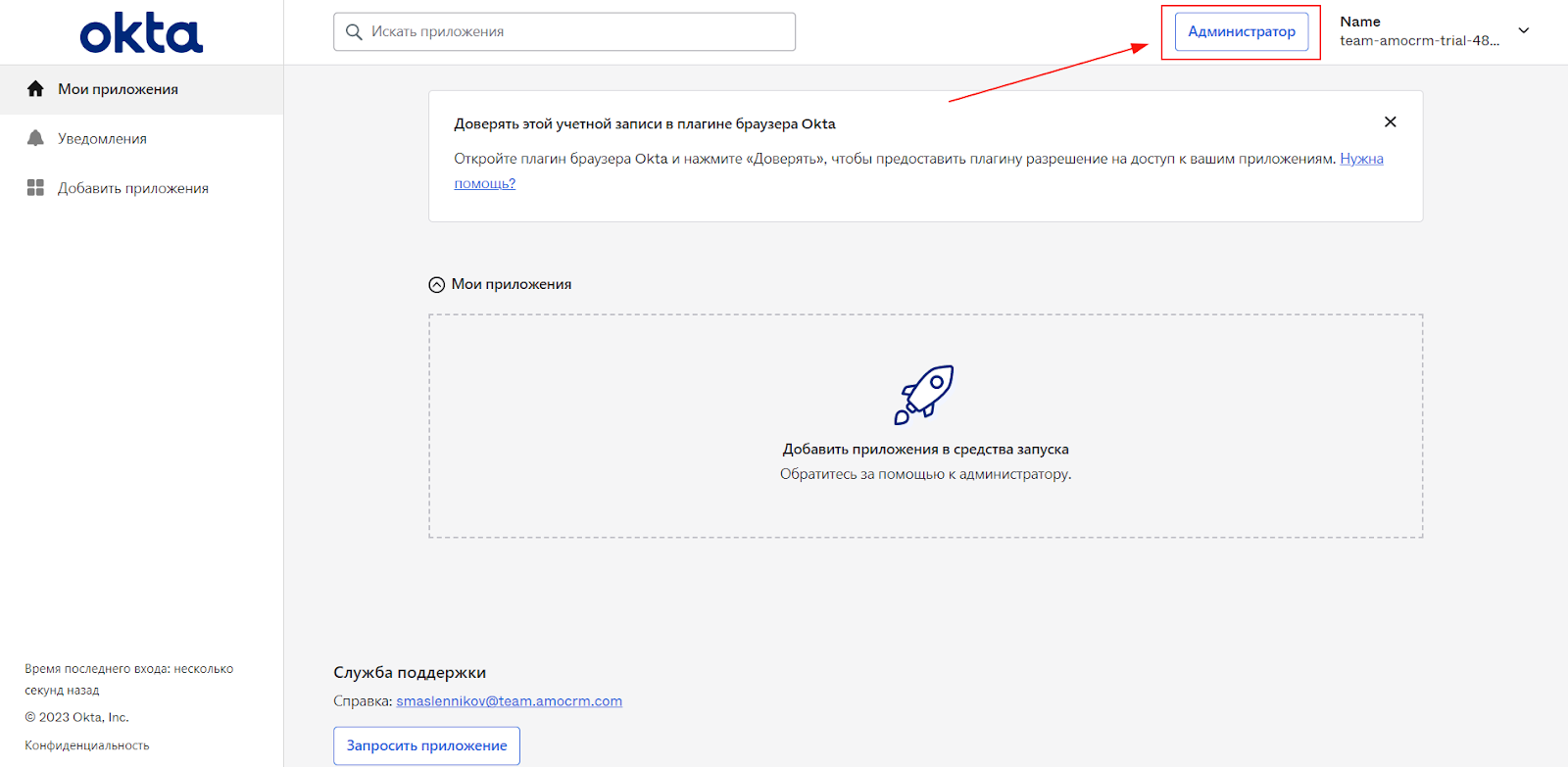

Okta - один из сервисов Identity Provider, который поддерживает протокол SAML 2.0 для авторизации Single Sign-On. Чтобы создать приложение нужно быть администратором в сервисе "Okta" и в amoCRM.

1. Авторизовываемся с данными администратора в сервисе "Okta" и переходим в раздел администрирования

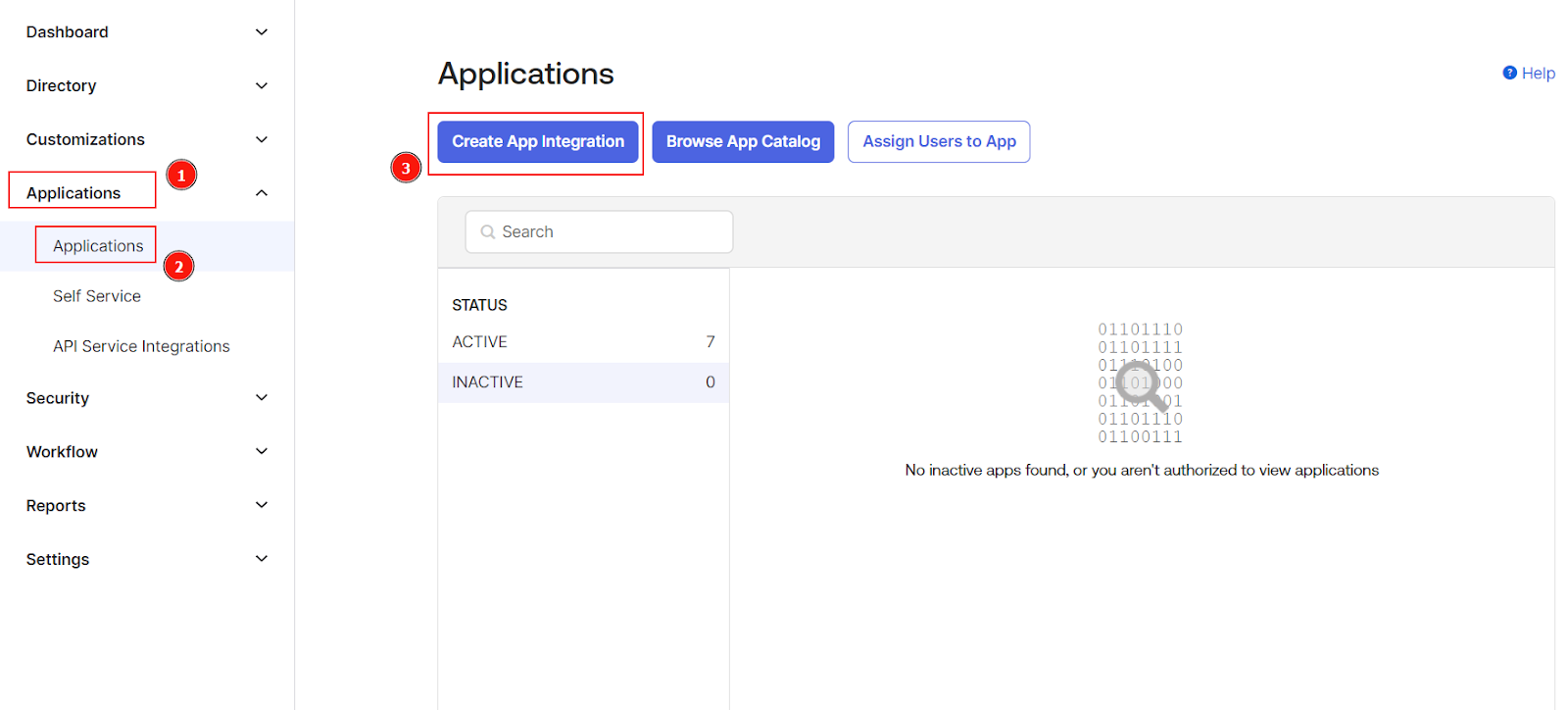

2. Далее выбираем раздел "Applications" - "applications" - "Create App Integration"

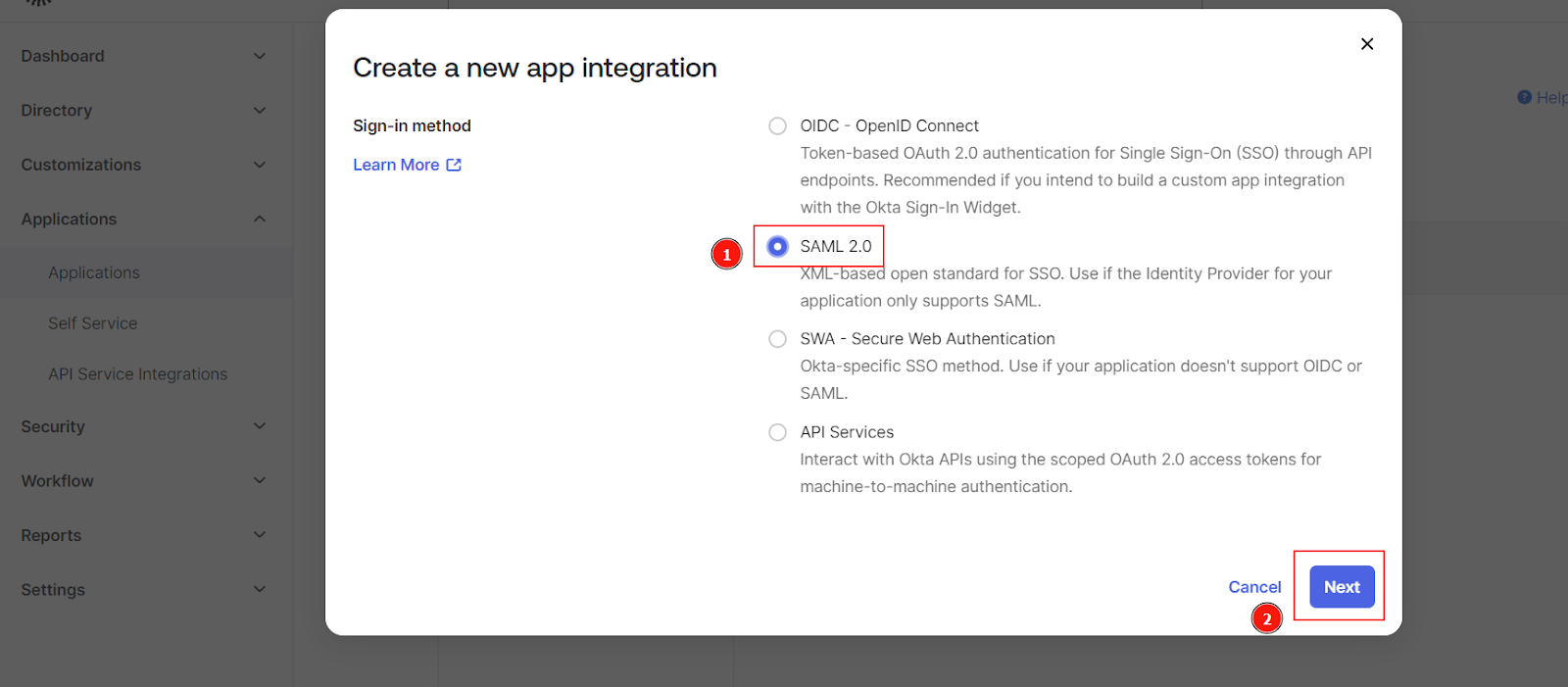

3. Выбираем протокол "SAML 2.0" и жмем "Next"

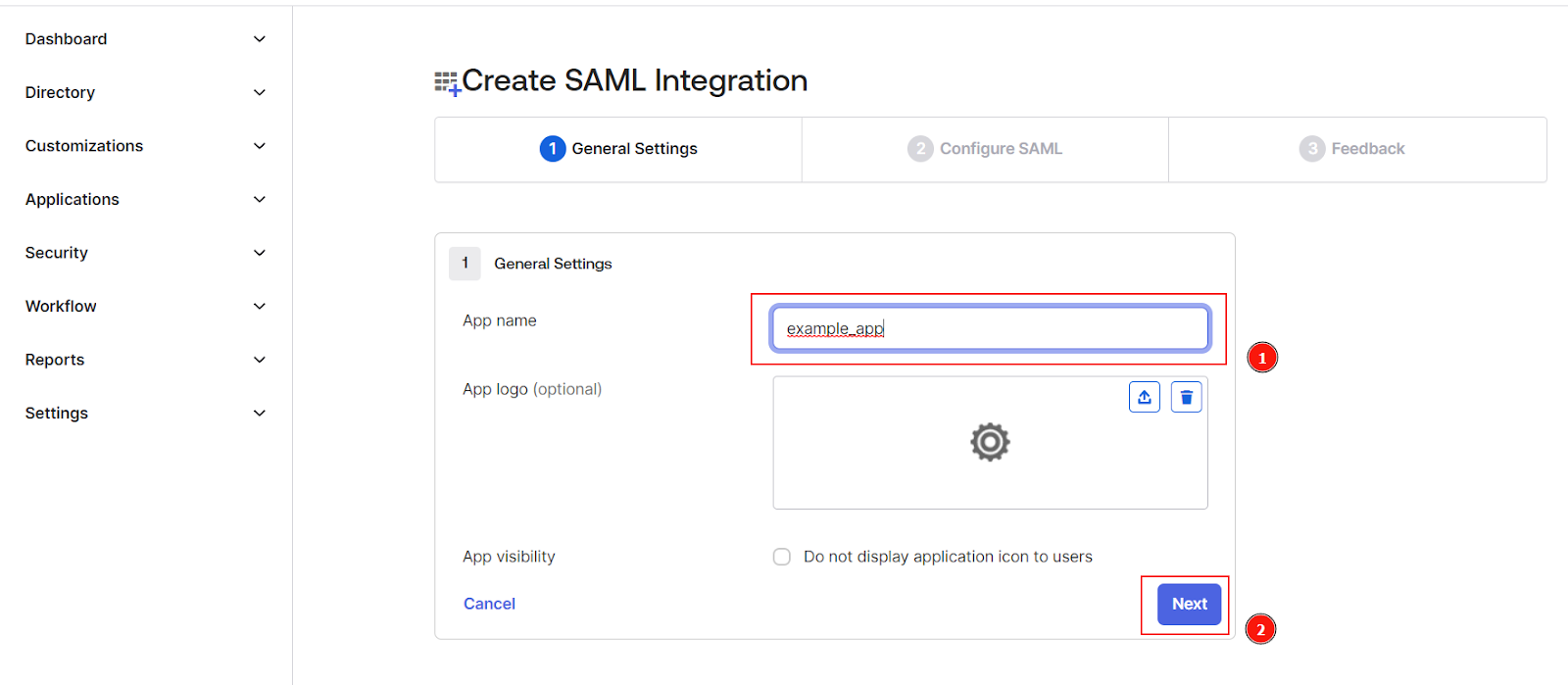

4. Вводим название нашего приложения, можем выбрать картинку для него и жмем "Next"

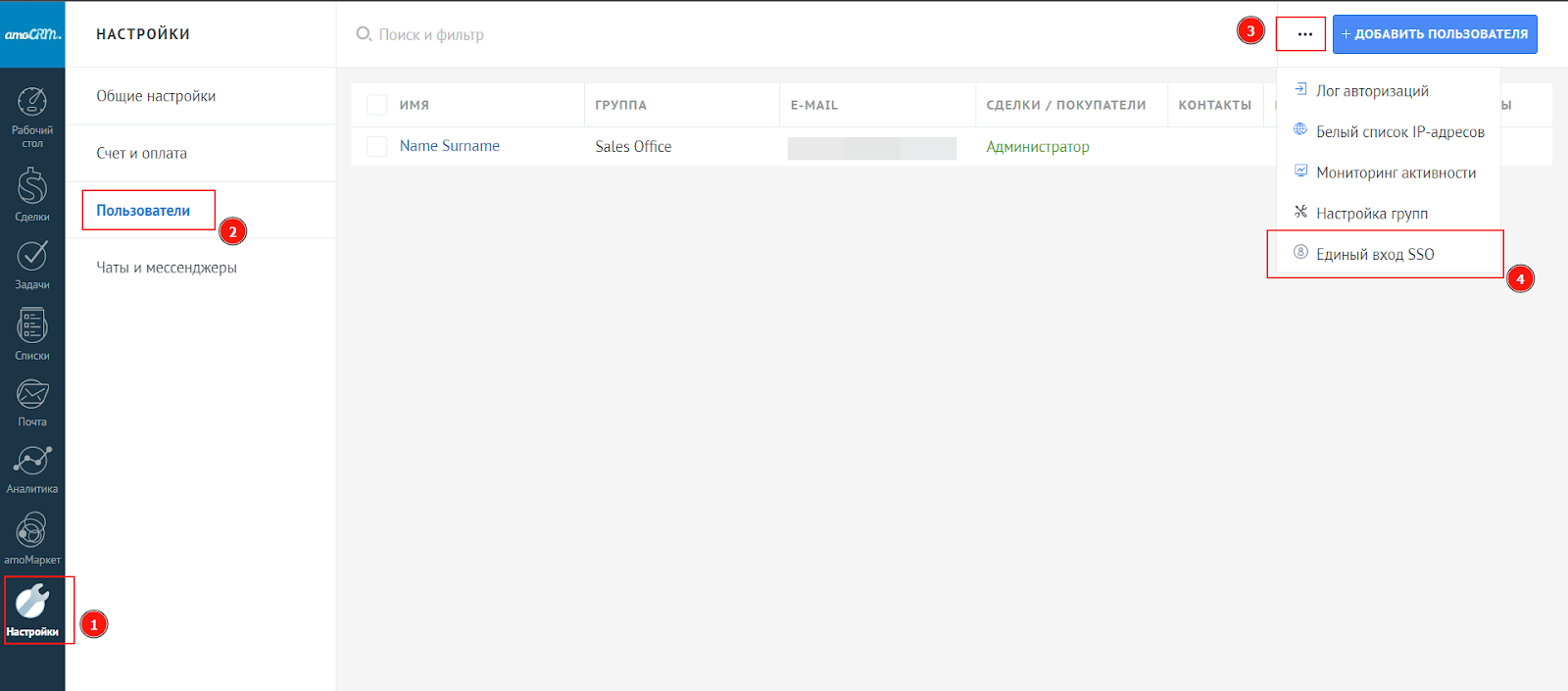

5. Затем нам нужна будет информация для протокола из amoCRM. Заходим в аккаунт amoCRM под пользователем с правами администратора. Открываем “Настройки” - “Пользователи” - “три точки” - “Единый вход SSO”

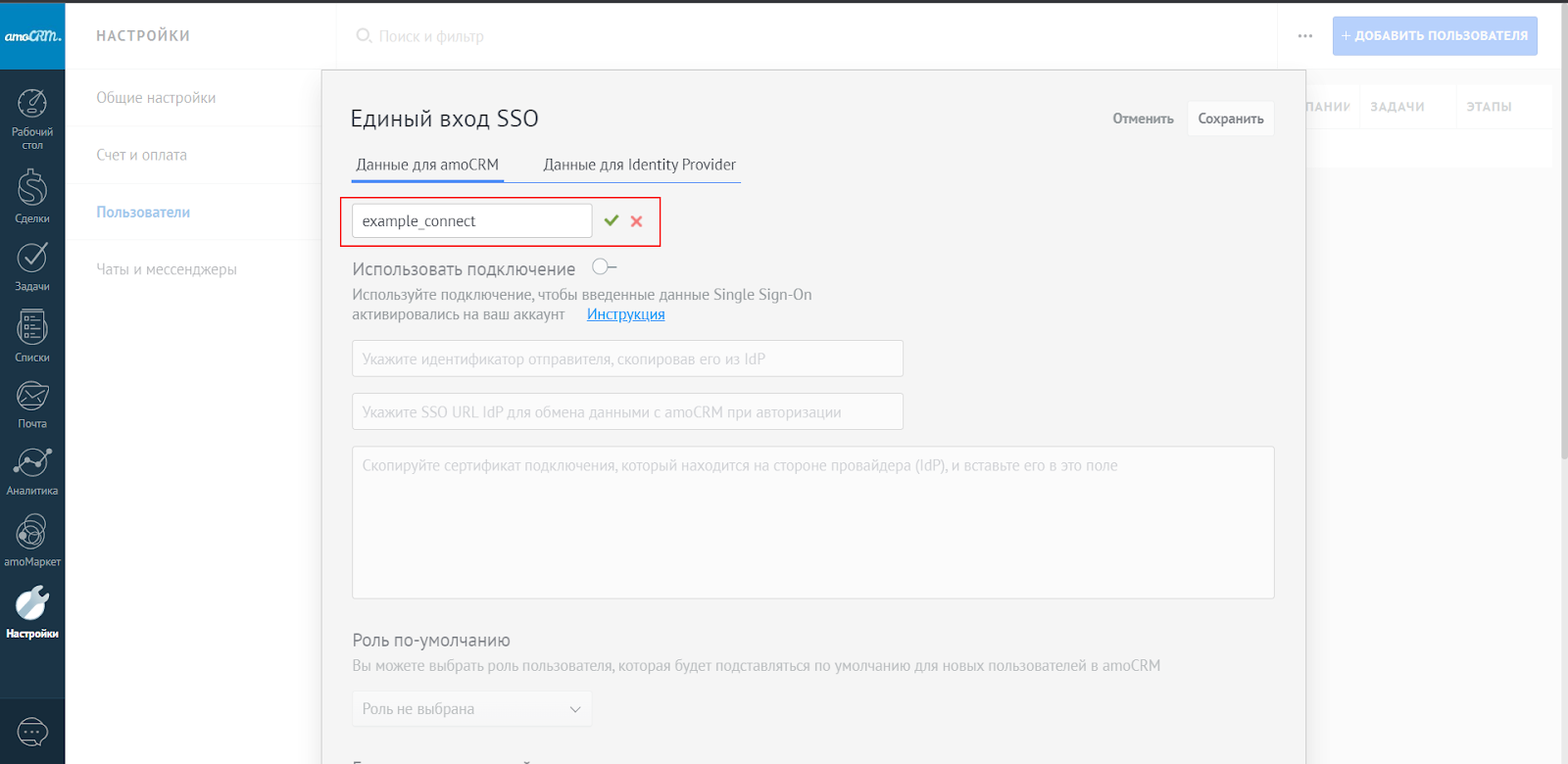

6. Создаем наше подключение

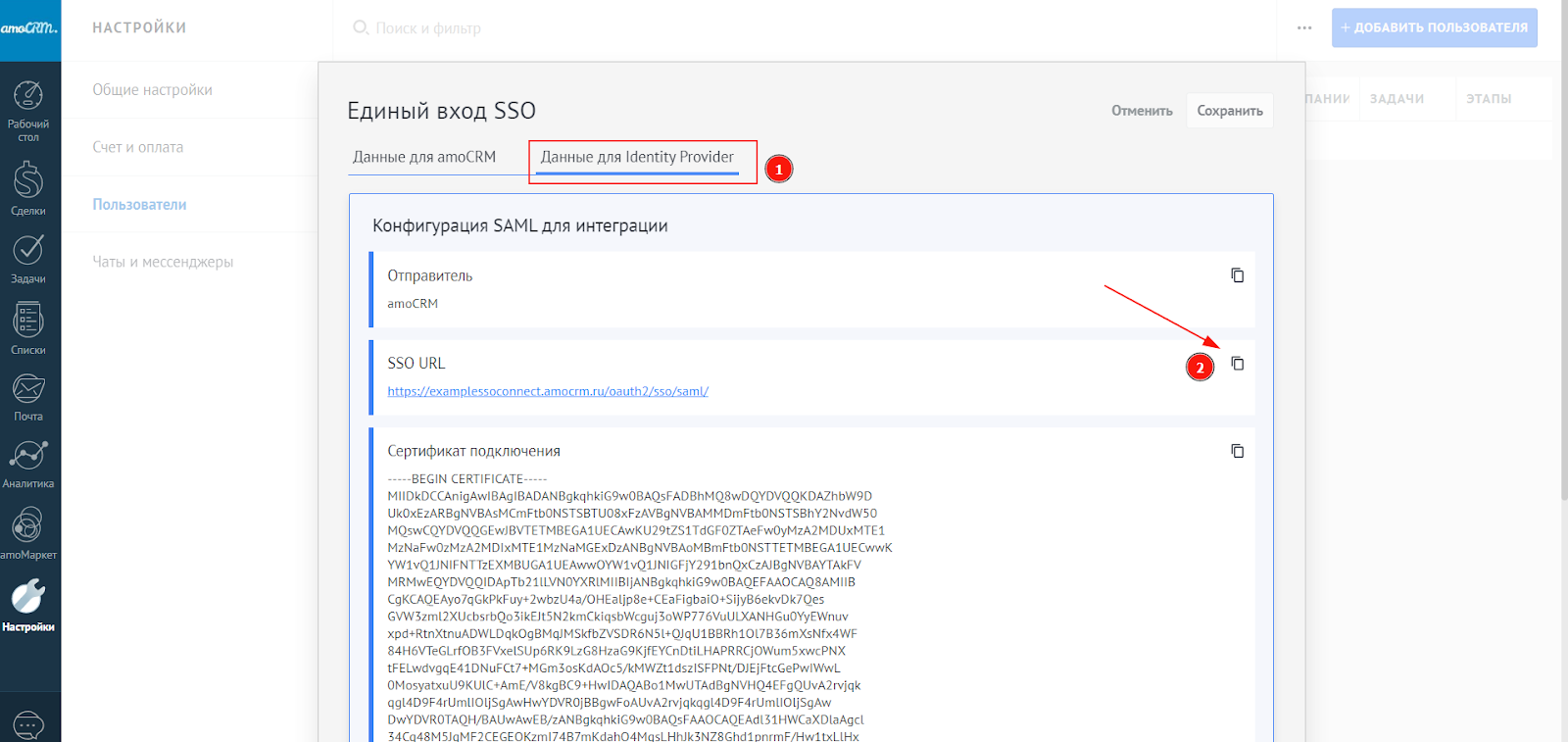

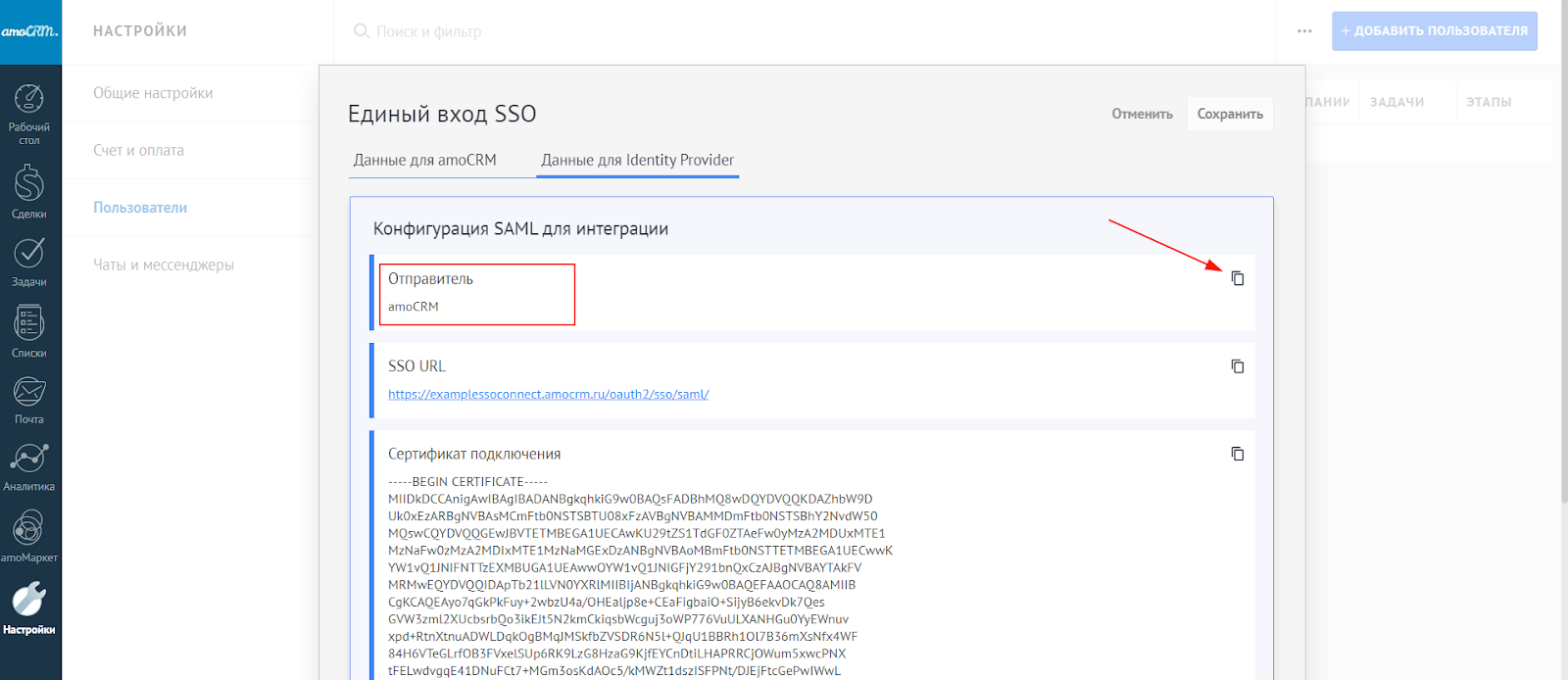

7. Переходим во вкладку “Данные для Identity Provider” и копируем “SSO url”

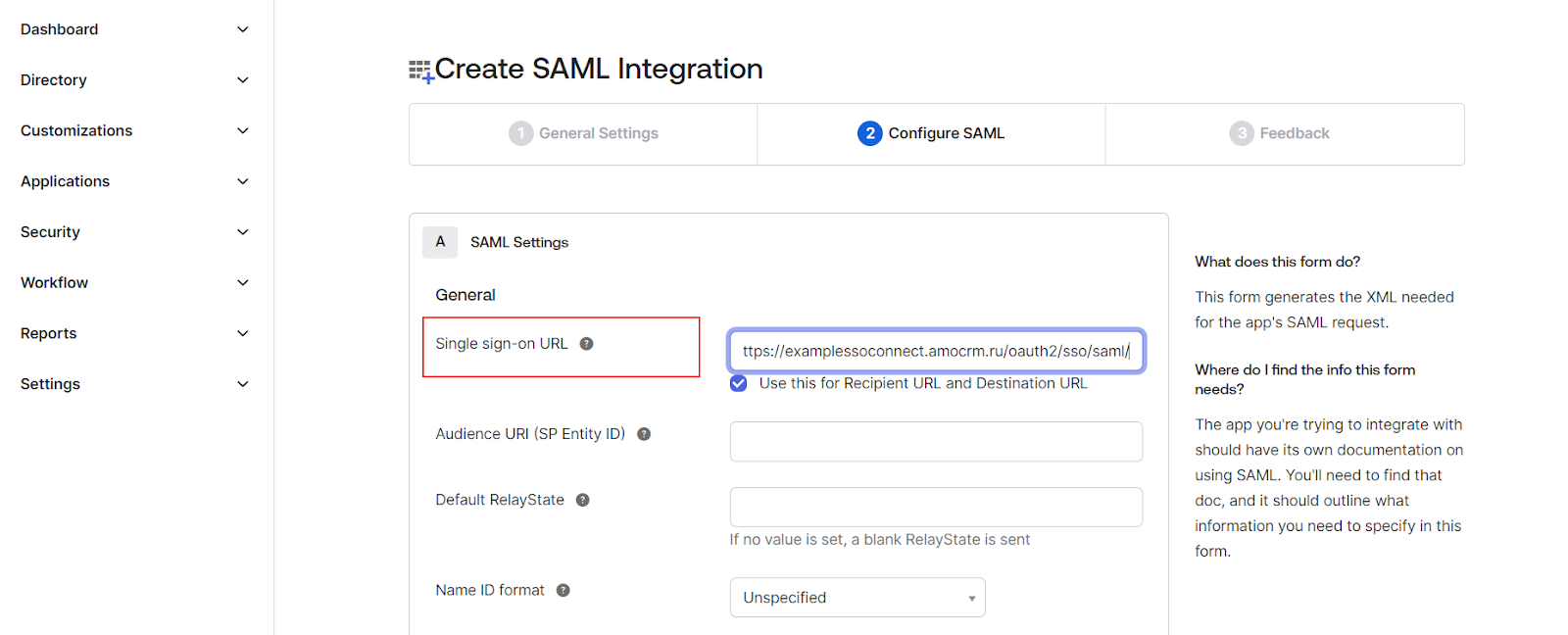

8. Скопированную ссылку добавляем в поле для ввода в "Okta" напротив “Single Sign-On URL"

9. В аккаунте amoCRM копируем “Отправителя”

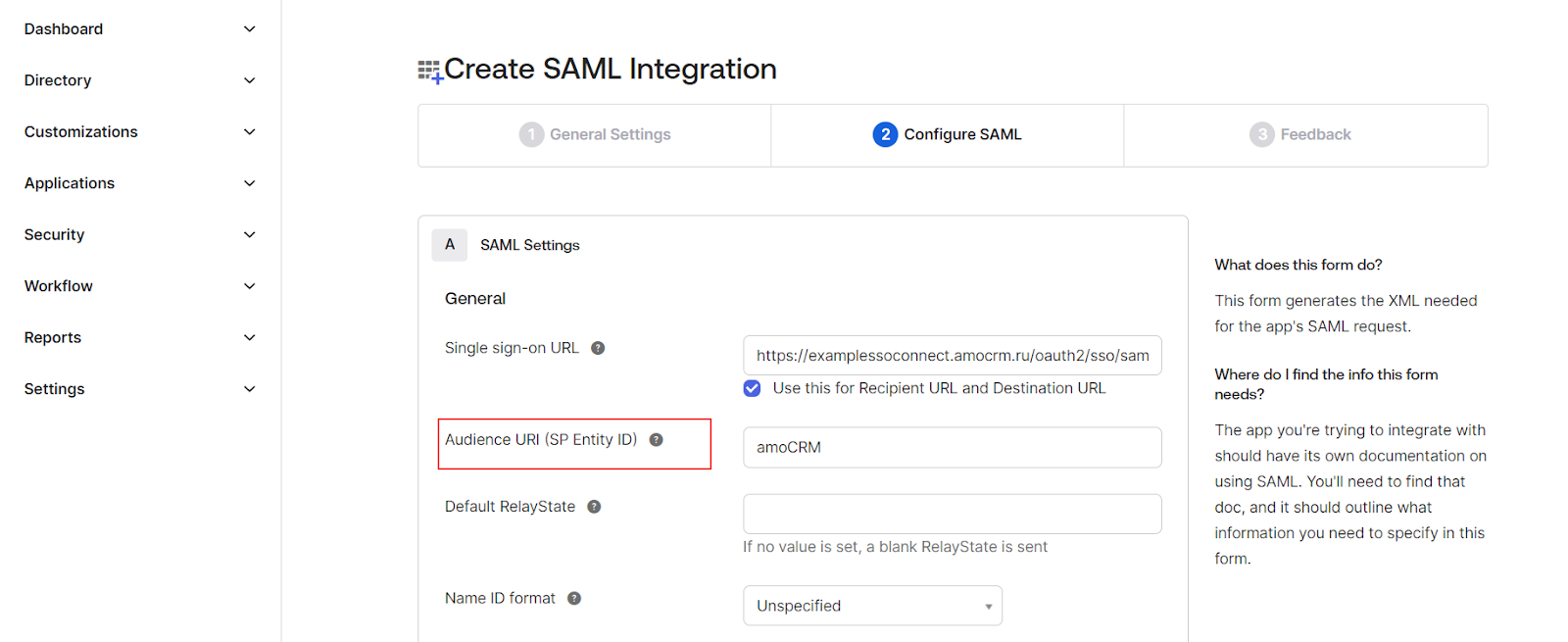

10. И добавляем его в поле для ввода в "Okta" напротив “Audience URI (SP Entity ID)”

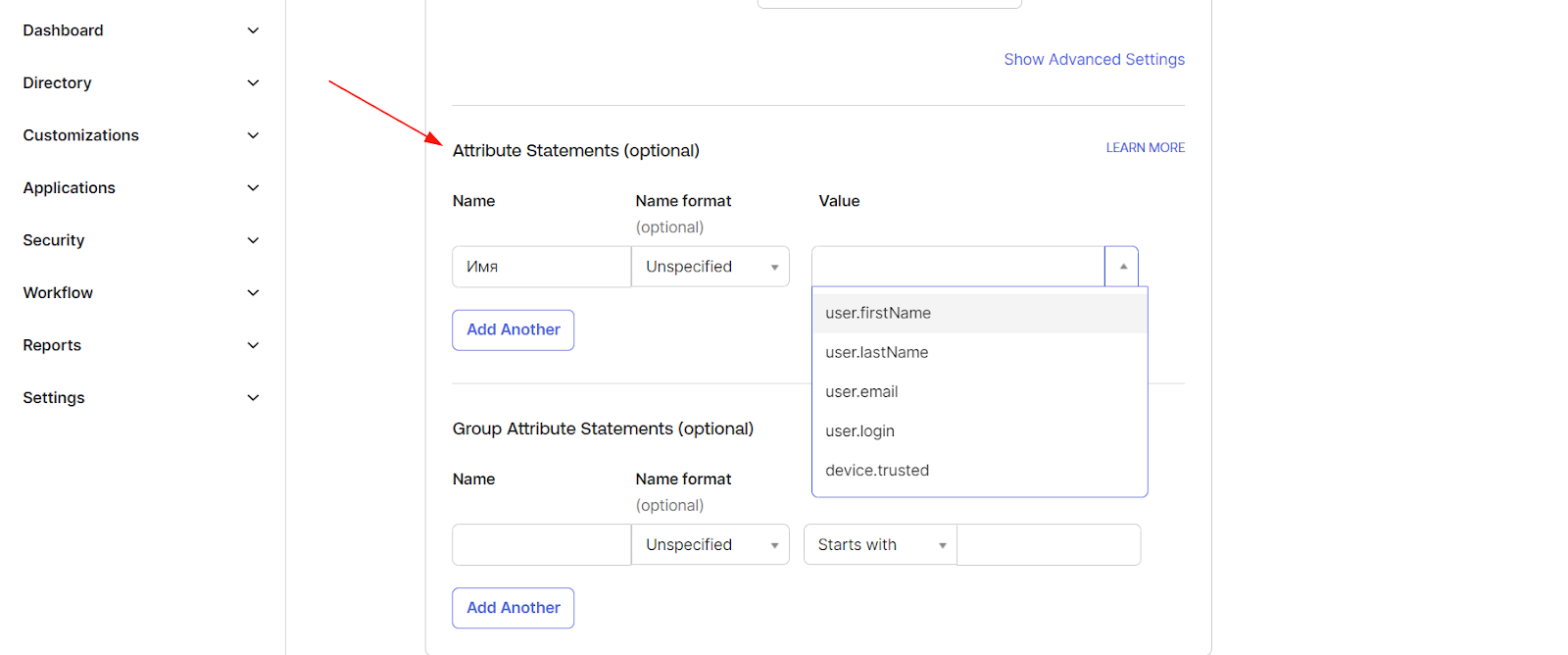

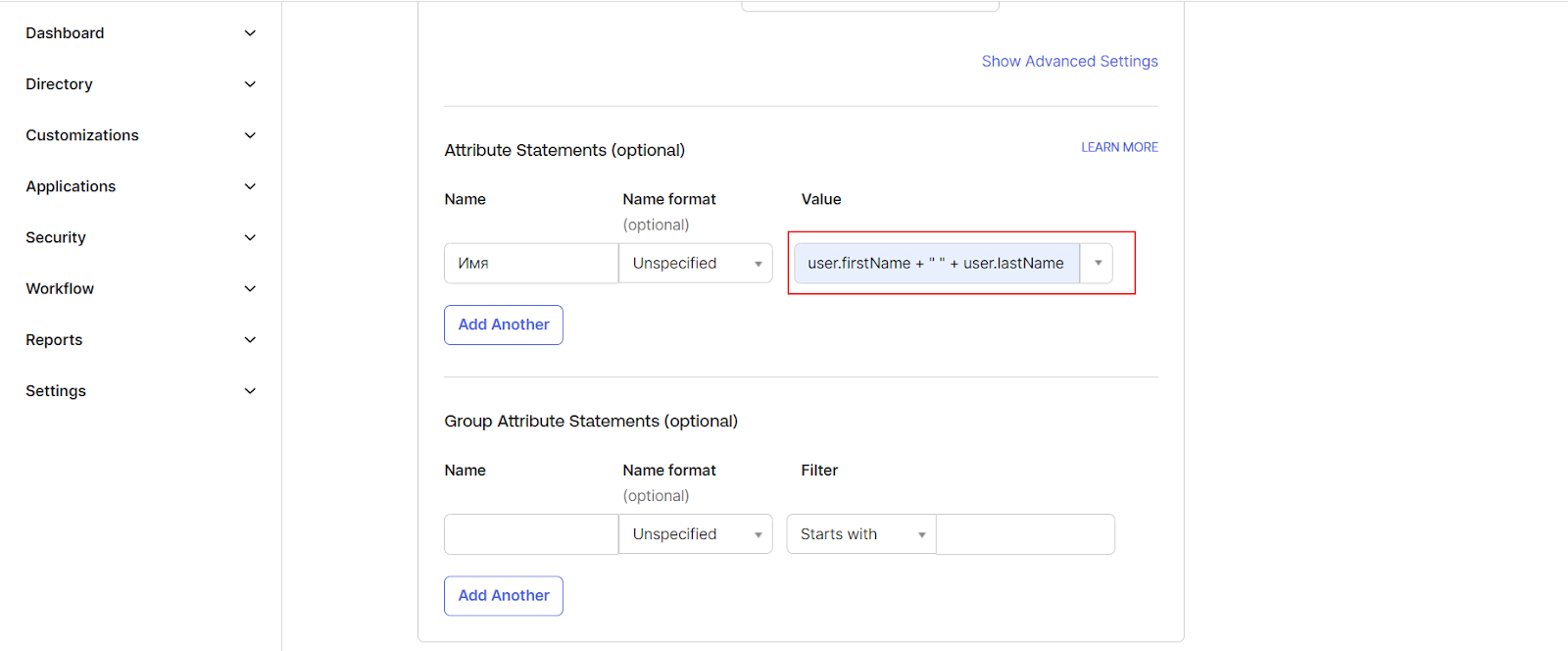

11. Если мы хотим, чтобы имя пользователя "Okta" передавалось в аккаунт amoCRM и обновляло имя пользователя amoCRM, который авторизуется через SSO, то опустившись ниже, в категории "Attribute Statements" можем указать передачу имени или фамилии, или можем выбрать и имя, и фамилию (Для этого нужно ввести « user.firstName + " " + user.lastName »)

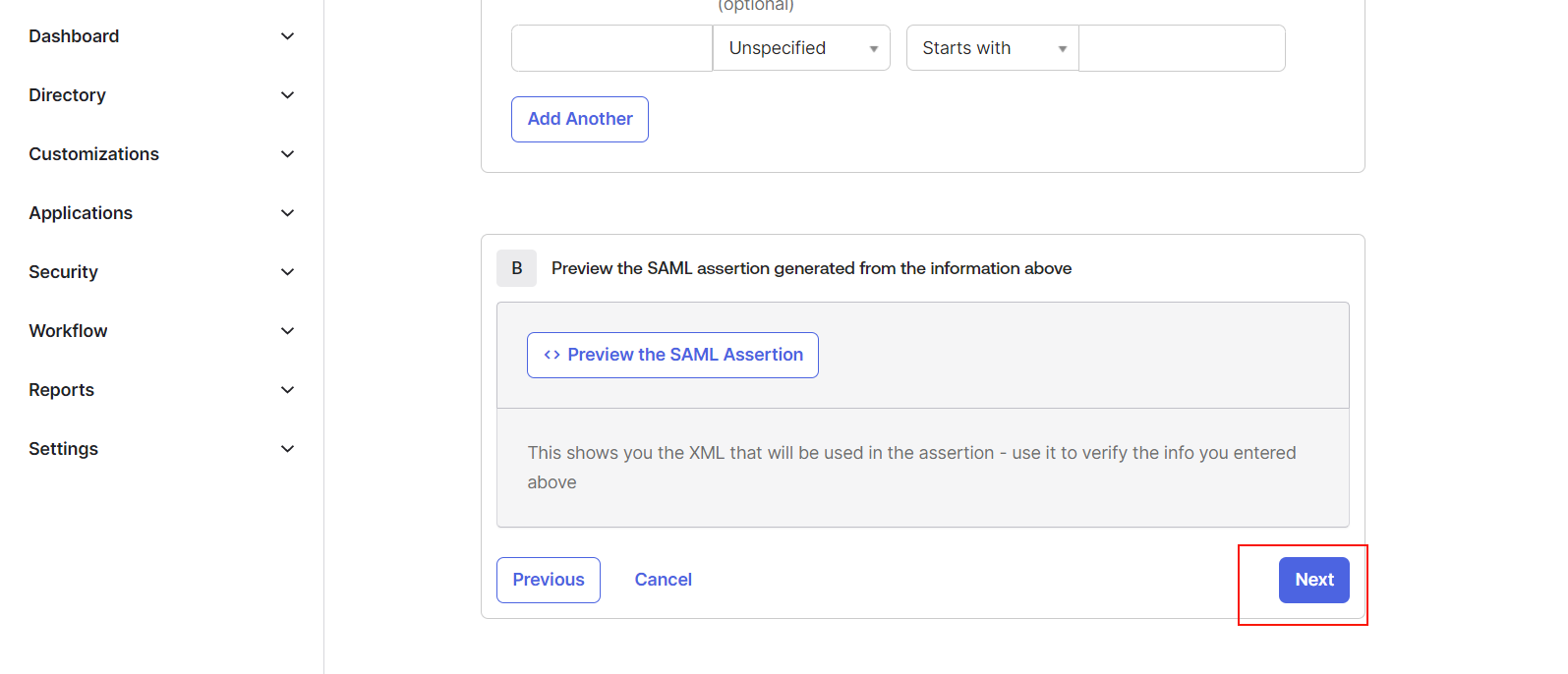

12. Внизу нажимаем "Next"

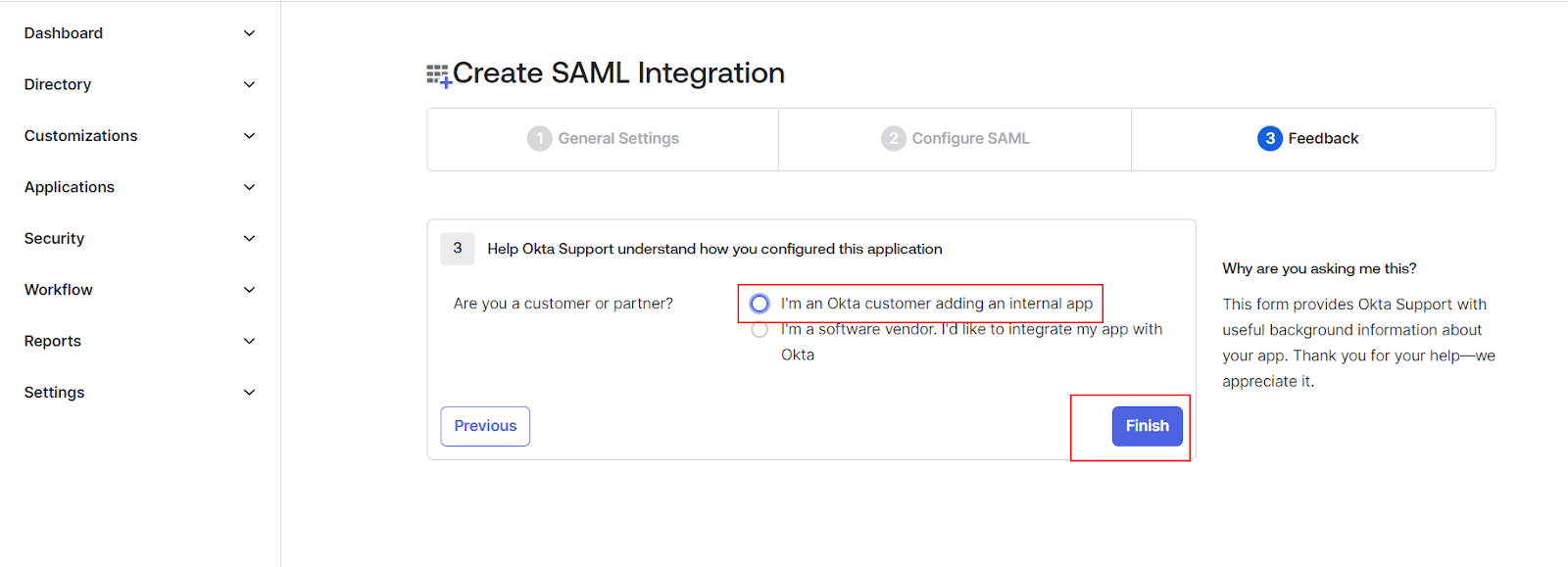

13. Завершаем создание приложения нажав “Finish”

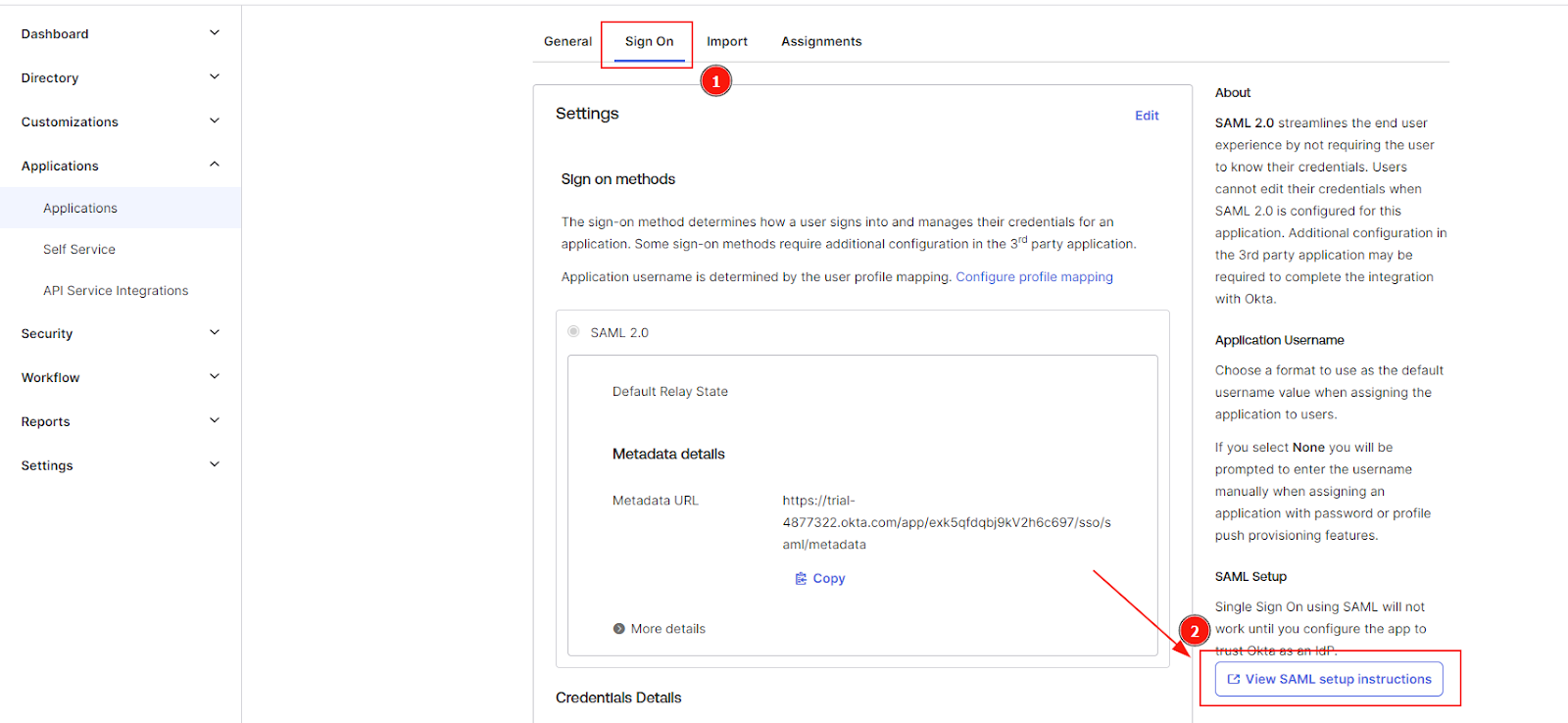

14. Далее на вкладке Sign On в созданном приложении нужно открыть "SAML instructions"

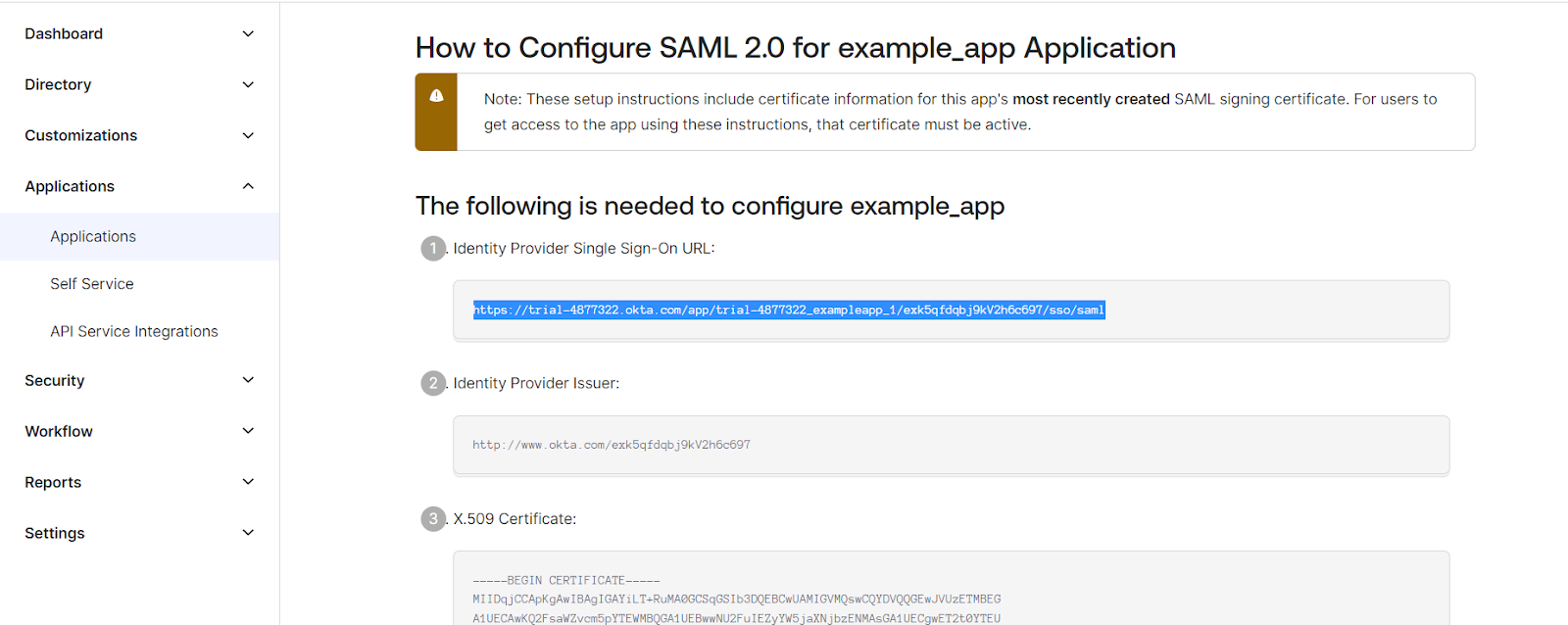

15. Копируем "SSO url"

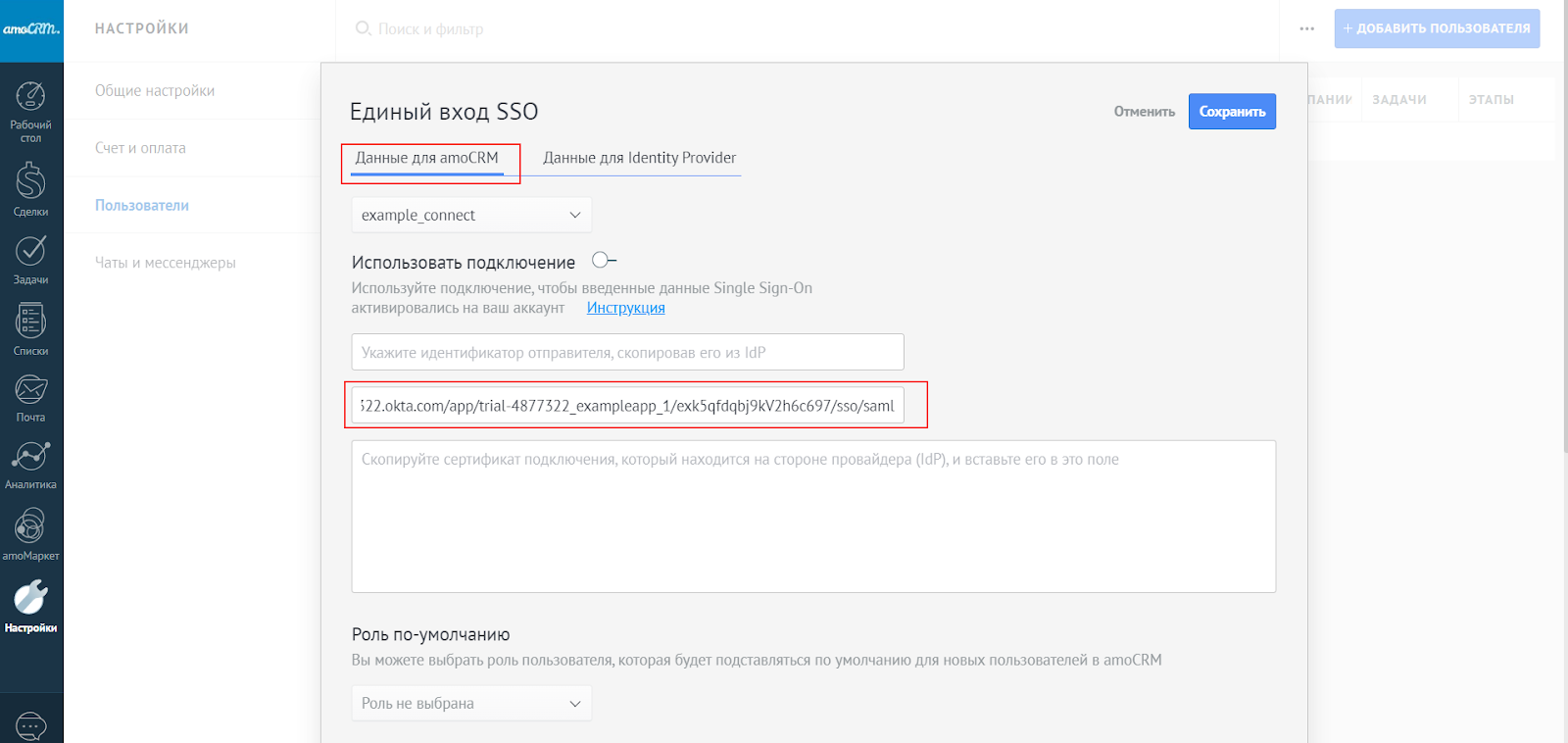

16. Открываем наше подключение в аккаунте amoCRM - вкладка “Данные для amoCRM” и вставляем скопированную ссылку в поле для ввода "SSO url"

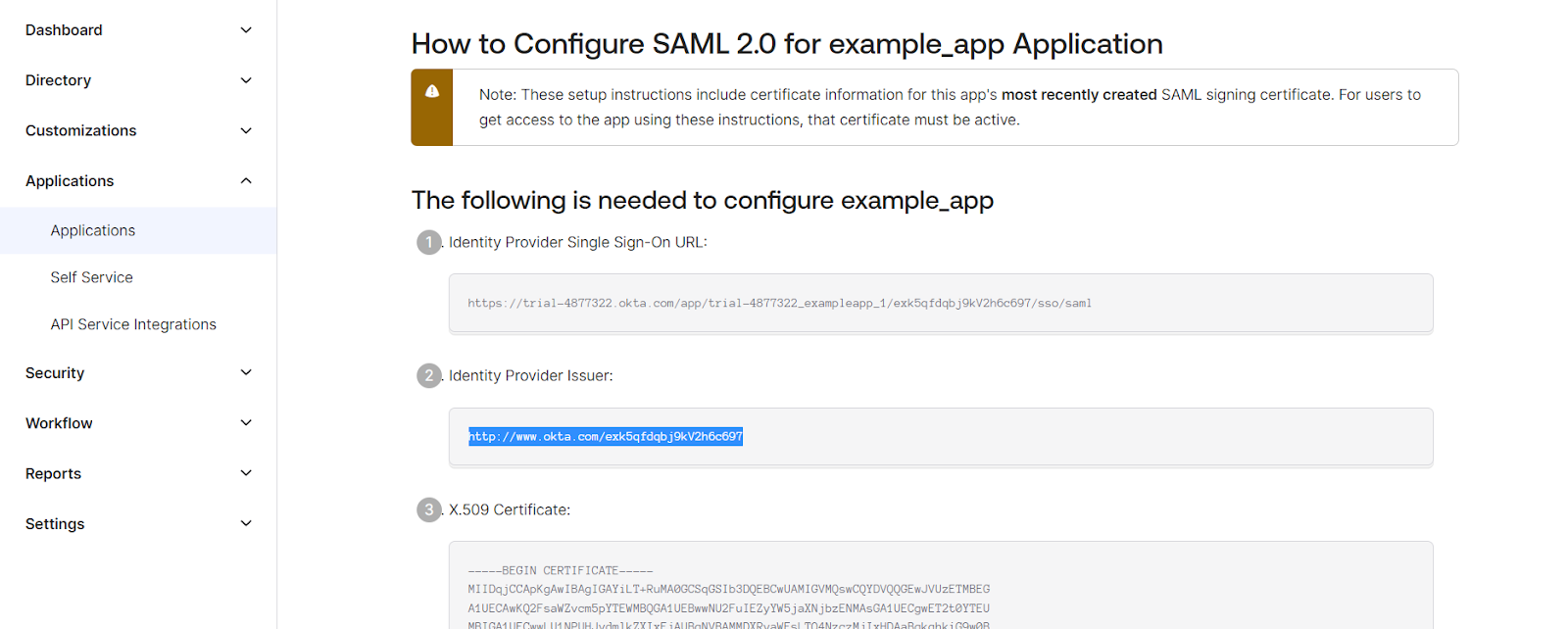

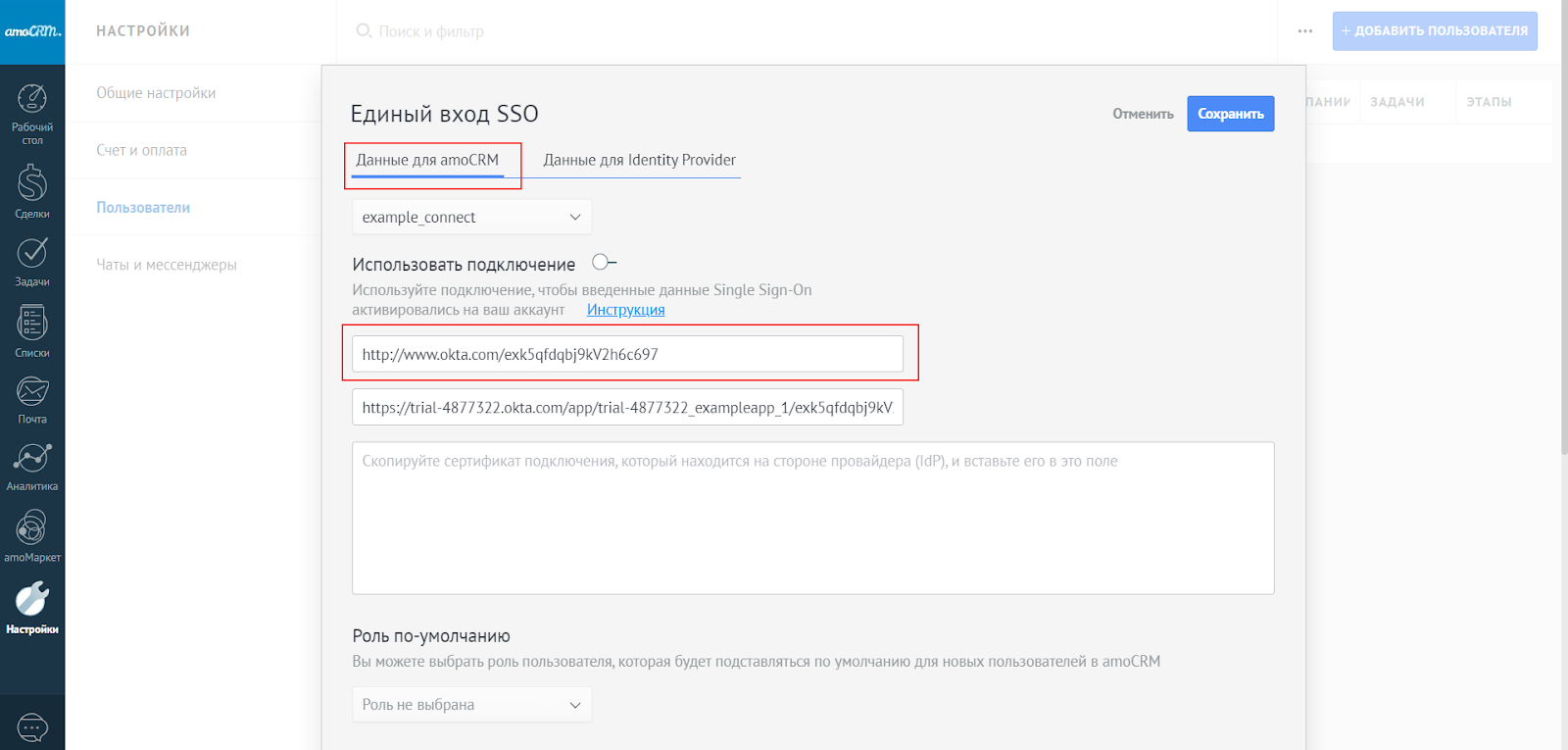

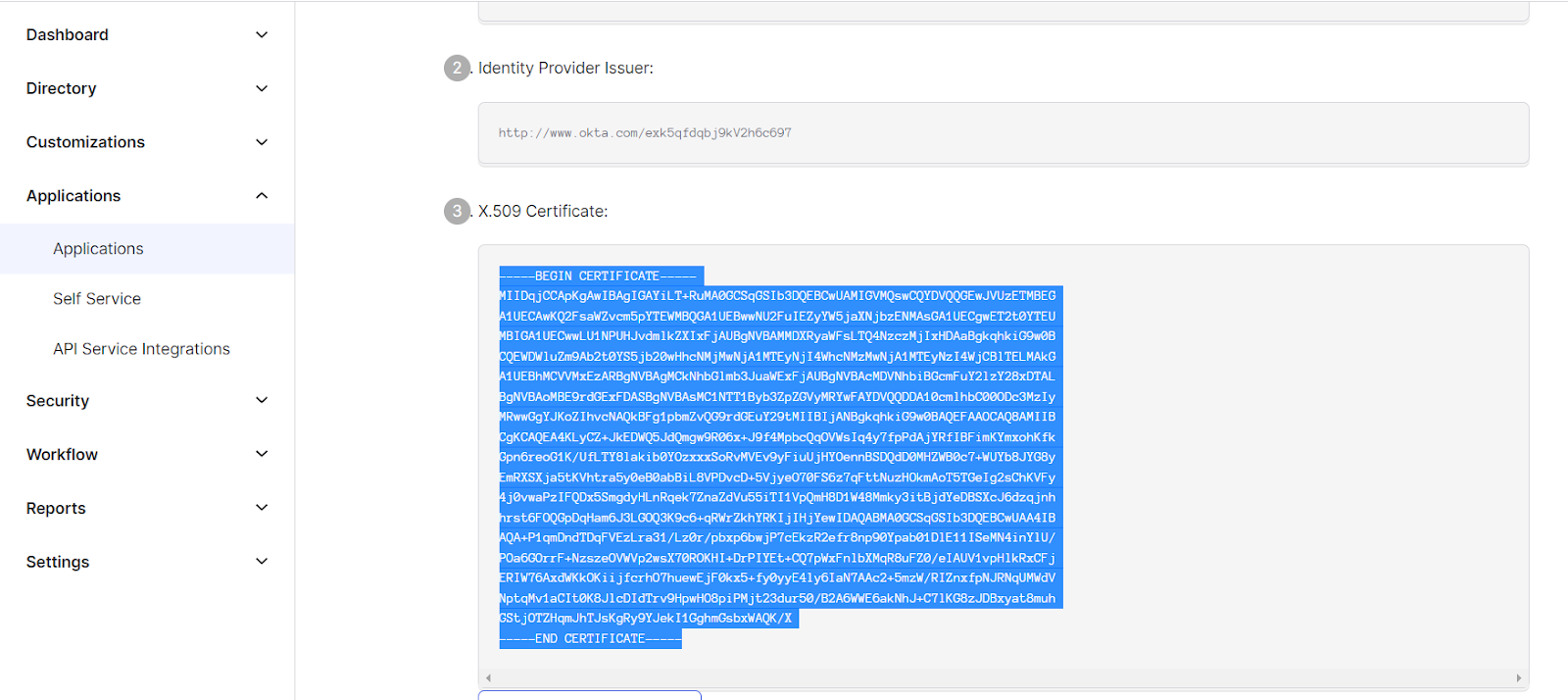

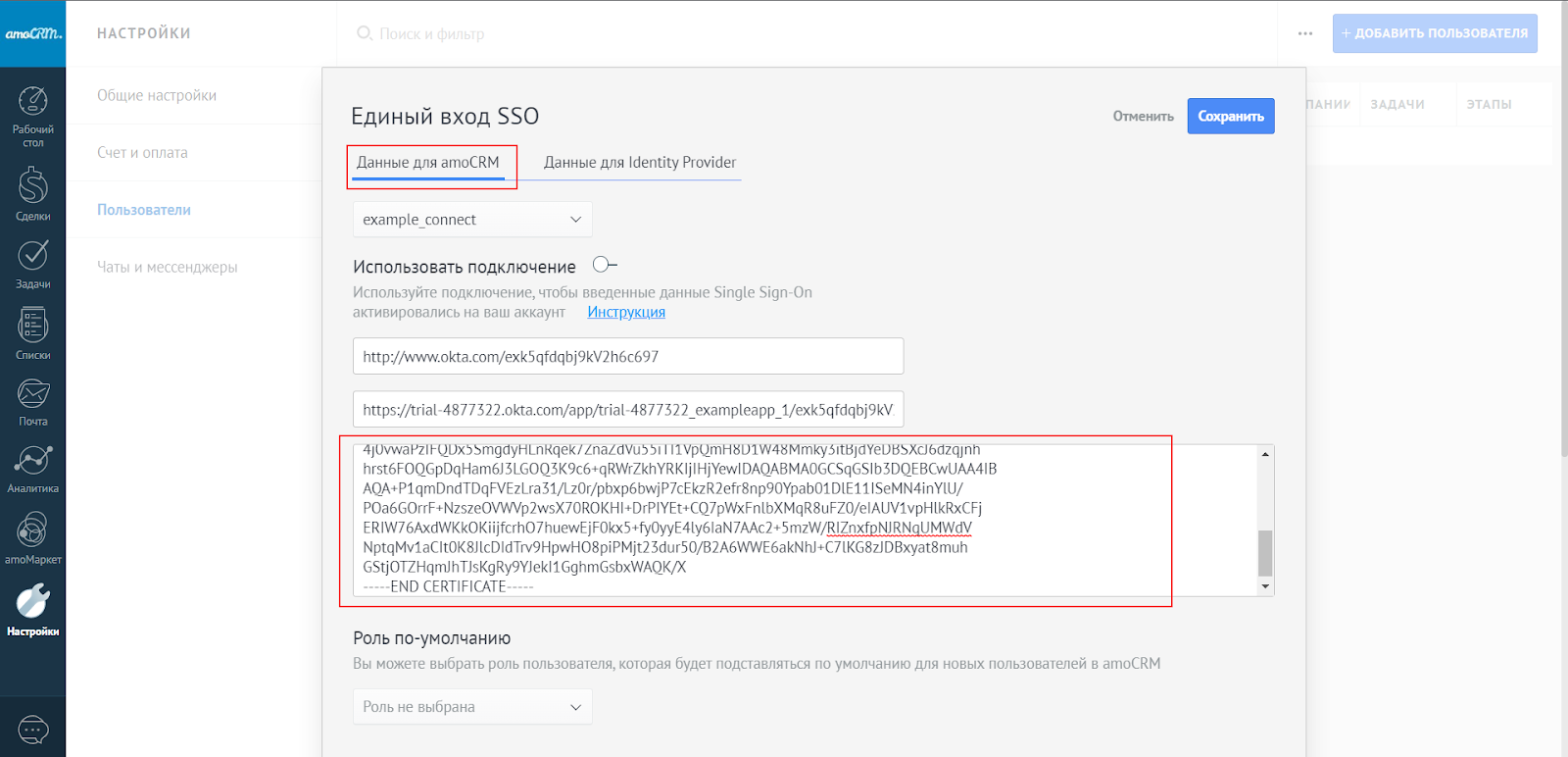

17. Копируем из "Okta" ссылку “Identity Provider Issuer” и вставляем ее в поле для ввода “Отправителя” в amoCRM

18. Копируем из инструкции Okta “X.509 Certificate” и вставляем его в поле для ввода сертификата в amoCRM

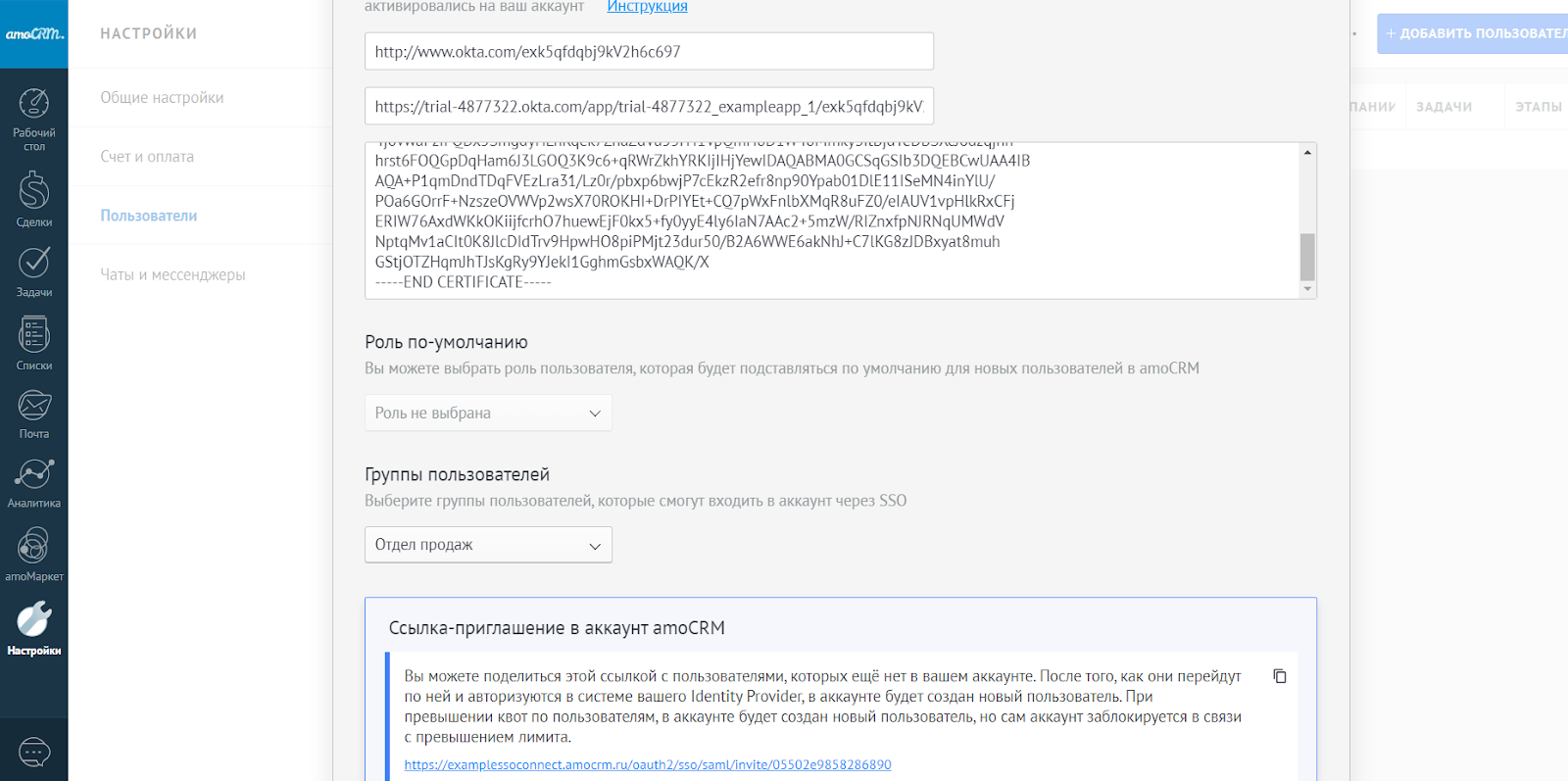

19. Далее выбираем роль пользователей amoCRM, которая по умолчанию будет устанавливаться созданным пользователям, которые авторизуются по ссылке-приглашению и выбираем группы пользователей amoCRM, которые смогут входить через SSO

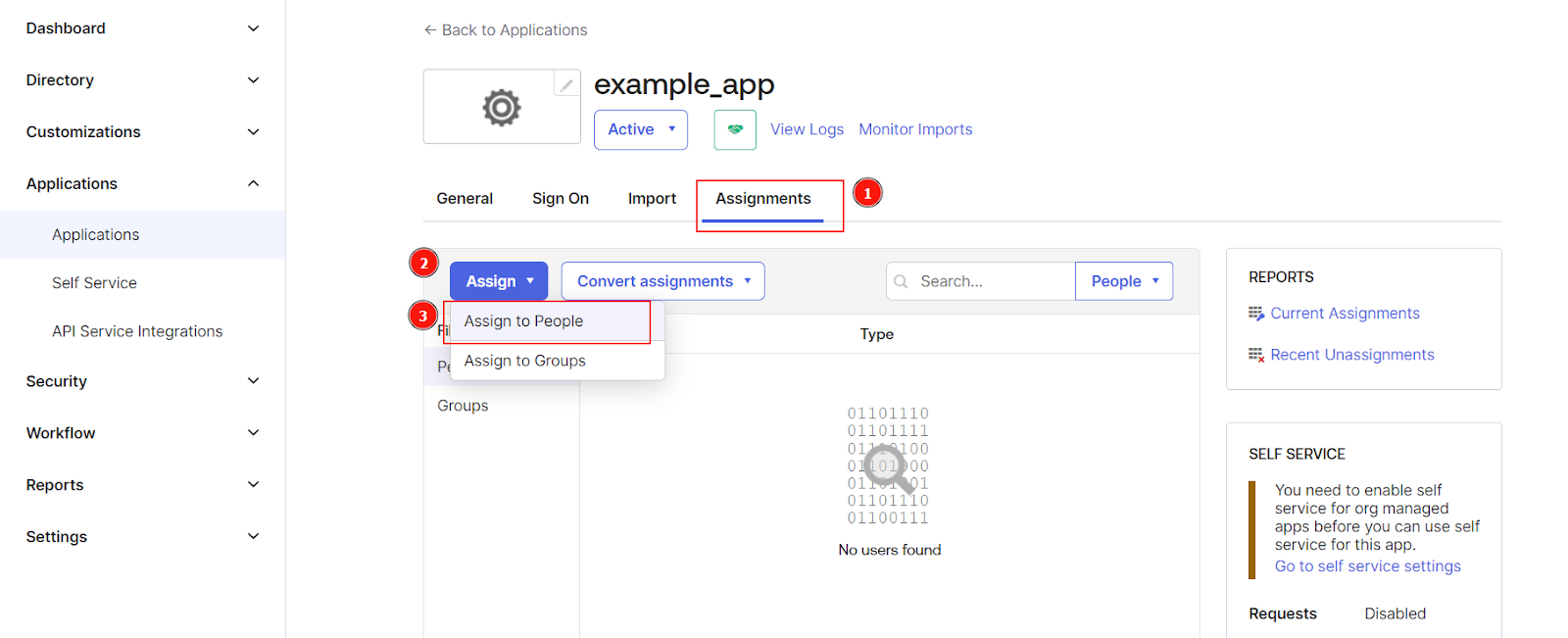

20. Далее в приложении "Okta" разрешаем доступ пользователям "Okta" к нашему созданному приложению во вкладке "Assignments - Assign - Assign to People" (без этой настройки пользователи "Okta" не смогут пользоваться созданным приложением)

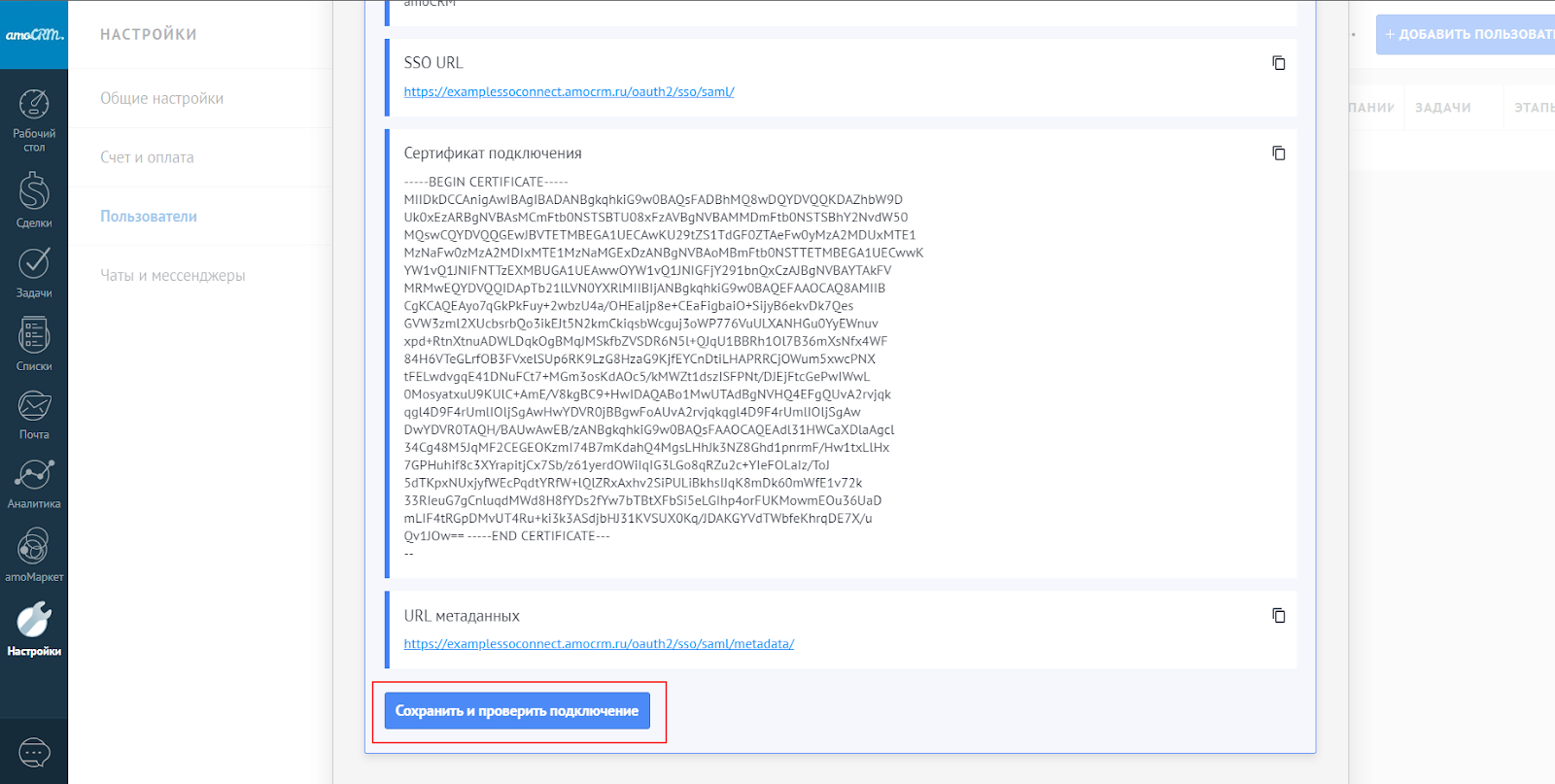

21. После этого, можем проверить, что провели настройку корректно. Для этого в аккаунте amoCRM на вкладке “Данные для Identity Provider” нажимаем кнопку “Сохранить и проверить подключение”

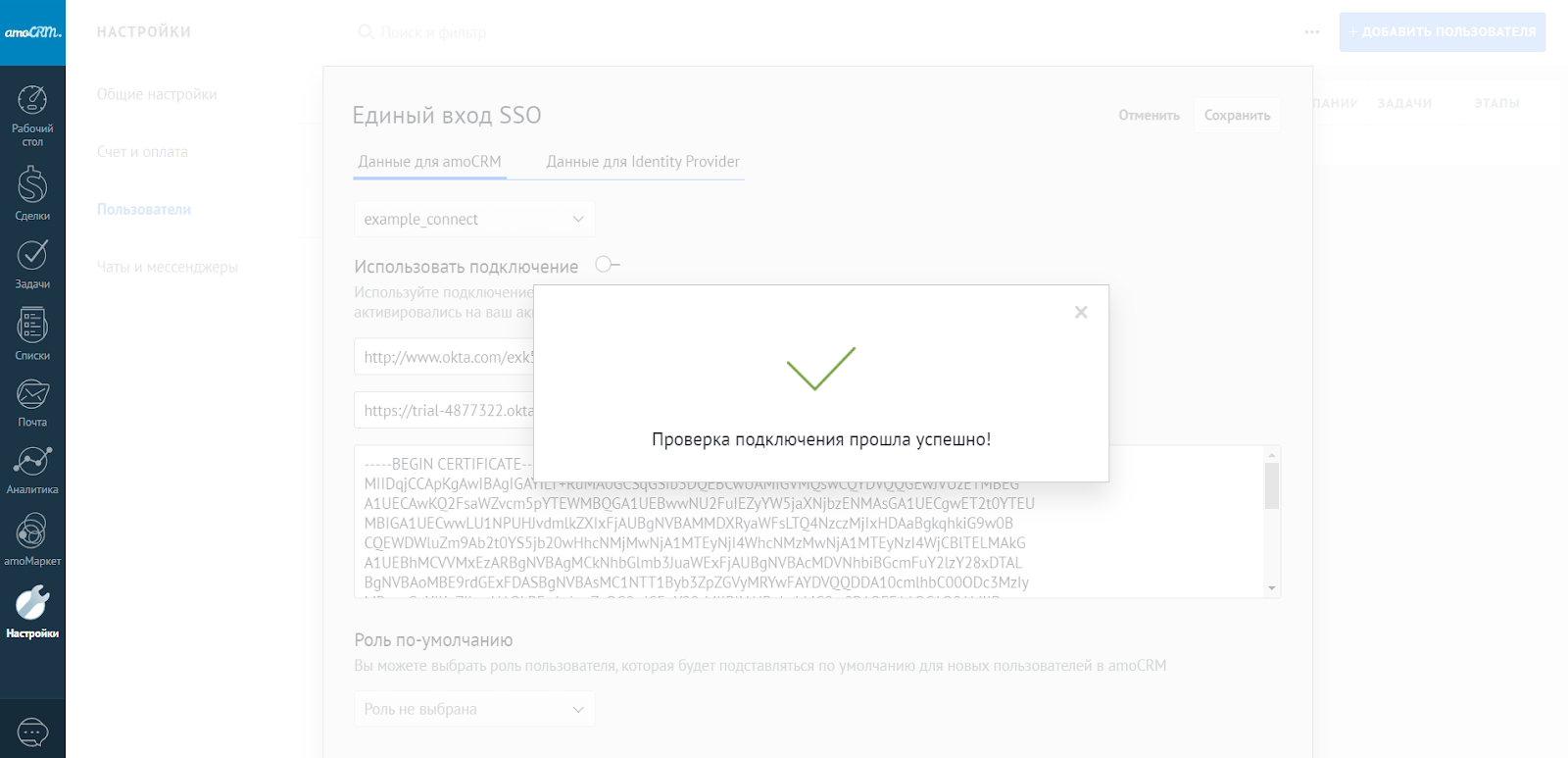

Произойдет перенаправление по протоколу SAML 2.0 по настроенному подключению в Okta (откроется новая вкладка), затем произойдет обратное перенаправление в аккаунт amoCRM и новая вкладка закроется, а вы увидите сообщение “Проверка подключения прошла успешно”

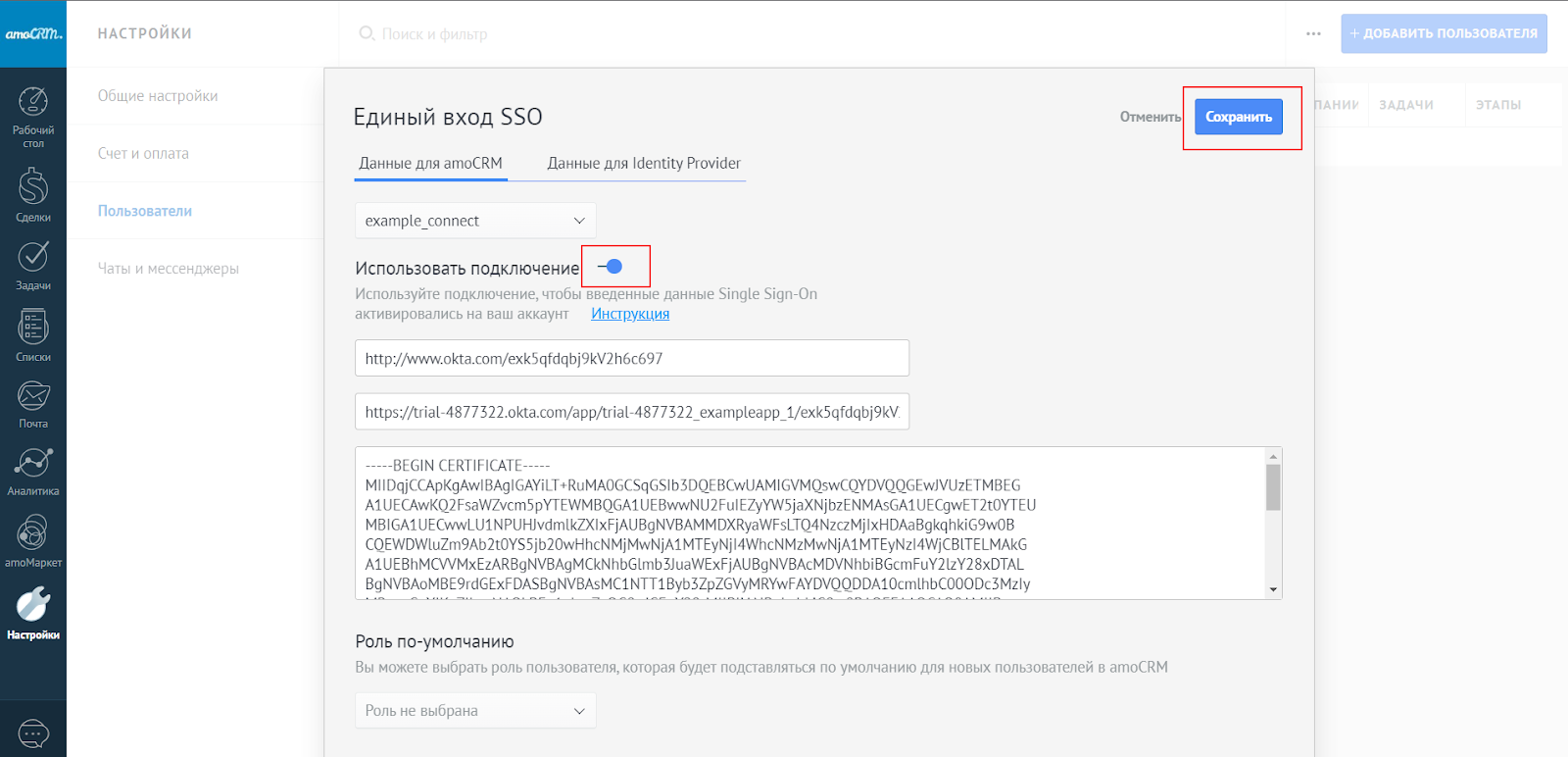

22. После этого можем включить тумблер “Использовать подключение” и нажать “Сохранить”.

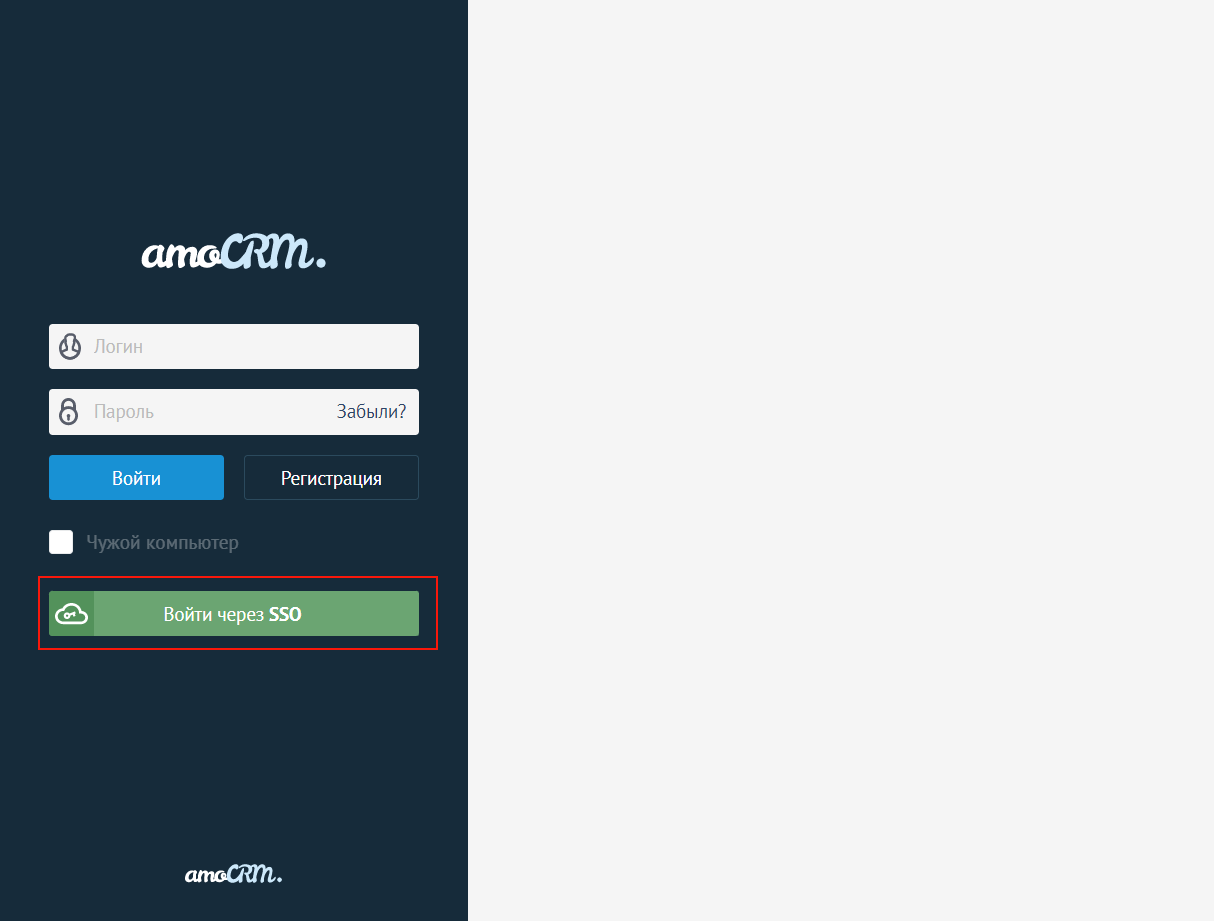

Наше созданное подключение активируется. По прямой ссылке в аккаунт amoCRM появится кнопка “Войти через SSO”, а пользователи, которые состоят в выбранных группах в подключении смогут входить в аккаунт через SSO с помощью кнопки "Войти через SSO".